Wir freuen uns, PdfToEInvoice vorzustellen – das leistungsstarke Kommandozeilenwerkzeug, das XML-Rechnungen nahtlos in Ihre bestehenden PDF-Dokumente integriert und daraus vollständig ZUGFeRD/Factur-X-konforme PDF/A-3b-Rechnungen macht. Entwickelt für Entwickler und Systemhäuser, die auf zuverlässige, automatisierbare E-Invoicing-Lösungen setzen.

Warum PdfToEInvoice?

- Schriftenfrei & pixelgenau: Durch Rasterung als Bild-PDF werden keine Schriften eingebettet – keine Lizenzprobleme, kein Rendering-Risiko. Ihre Rechnungen sehen auf jedem Gerät exakt gleich aus.

- Vollständig standardkonform: PDF/A-3b, ZUGFeRD 2.x, Factur-X, EN 16931 – alles out-of-the-box.

- Flexible Bildqualität: Farbmodus, Auflösung (72–1200 DPI) und JPEG-Kompression lassen sich optimal an E-Mail-Versand, Archivierung oder Druck anpassen.

- Keine Installation nötig: Einfach entpacken, starten – keine separate .NET-Runtime erforderlich.

- Automatisierbar: Ideal für Integration in C#/.NET, PowerShell oder Batch-Skripte. Perfekt für automatisierte Workflows in ERP-Systemen.

- Lizenzsicher: Jede erzeugte E-Rechnung enthält sichtbare Wasserzeichen, Metadaten und maschinenlesbare Lizenzinformationen für Compliance und Audit-Sicherheit.

Praxisbeispiele:

- Standard E-Mail-Versand: Farbig, 300 DPI, 90 % JPEG – schnell und kompakt.

- Archivierung/Druck: Bis zu 600 DPI und 95 % JPEG für höchste Qualität.

- Graustufen oder Schwarzweiß: Optimiert für Textdokumente und minimale Dateigrößen.

Integration leicht gemacht:

Ein paar Zeilen C# oder PowerShell genügen, und Ihre bestehenden Rechnungsworkflows sind sofort PDF/A-3b-kompatibel. Kein manuelles Nachbearbeiten, keine externen Tools nötig.

Fazit:

Mit PdfToEInvoice erhalten Entwickler und Systemhäuser ein Tool, das XML und PDF vereint, E-Rechnungen standardkonform macht und gleichzeitig maximale Kontrolle über Qualität, Größe und Automatisierung bietet. Ihre Kunden, Ihr ERP-System und Ihre Compliance-Anforderungen werden gleichermaßen zufrieden sein.

Klicken Sie hier für weitere Infos.

Dieser Text bezieht sich auf den Artikel des Heise Verlags „Warum Microsoft Office für Anwender eigentlich nicht mehr tragbar ist“. Da der Beitrag hinter einer Pay Wall liegt, folgt hier eine inhaltliche Zusammenfassung und Einordnung der Kernaussagen.

Der Originalartikel ist hier abrufbar:

https://www.heise.de/ratgeber/Warum-Microsoft-Office-fuer-Anwender-eigentlich-nicht-mehr-tragbar-ist-11069337.html?seite=all

Kontrollverlust über Systeme und Daten

Microsoft entwickelt leistungsfähige Software. Das Problem liegt eine Ebene höher: Wer Microsoft Office oder Microsoft 365 nutzt, gibt zentrale Kontrolle ab. Konten, Lizenzen, Zugriffe und Cloud Inhalte lassen sich zentral steuern und im Zweifel sperren. Das ist keine theoretische Gefahr, sondern Teil des Systems. Unternehmen, Behörden und selbst Privatnutzer haben kaum Einfluss darauf, wenn es zu Störungen kommt. Mehrstündige Ausfälle in der Vergangenheit haben gezeigt, wie schnell ganze Organisationen handlungsunfähig werden können.

Datenschutz als strukturelles Problem

Microsoft erhebt Telemetrie und Nutzungsdaten und verarbeitet Inhalte in Cloud Diensten. Selbst bei maximaler Konfiguration bleibt die vollständige Kontrolle über Daten beim Anbieter. Für private Nutzer ist das unangenehm. Für Unternehmen mit sensiblen Daten und Behörden ist es eine systemische Schwachstelle. Es geht nicht um böse Absicht, sondern um fehlende Transparenz und Prüfbarkeit.

Die Cloud als neuer Normalzustand

Microsoft verlagert zunehmend Funktionen in die Cloud. Lokale Nutzung ist formal möglich, praktisch aber eingeschränkt oder weniger komfortabel. Wer sich dem entzieht, verliert zentrale Funktionen oder Komfort. Mit der zunehmenden KI Integration wird dieser Trend weiter verstärkt. Funktionen, die früher lokal umgesetzt wurden, sind heute Cloud gebunden. Technisch notwendig ist das nicht, strategisch gewollt schon.

Kostenentwicklung ohne echte Ausweichmöglichkeit

Microsoft kann Preise festlegen. Wiederholt wurden Abos für Unternehmen und Privatnutzer deutlich teurer, begründet mit neuen Funktionen, Wechselkursen oder KI Integration. Wer tief im Microsoft Ökosystem steckt, hat kaum Ausweichmöglichkeiten ohne erheblichen Aufwand.

KI als fester Bestandteil

Copilot ist nicht mehr nur ein optionales Werkzeug. Die KI ist sichtbar, allgegenwärtig und kann aufdringlich sein. Gleichzeitig verstärkt sie Cloud Nutzung, Datenverarbeitung und Kosten, unabhängig vom tatsächlichen Mehrwert.

Ein kurzer Blick auf die Diskussion

Die Diskussion zum Artikel ist öffentlich zugänglich und nicht hinter einer Pay Wall.

https://www.heise.de/forum/heise-online/Kommentare/Warum-Microsoft-Office-fuer-Anwender-eigentlich-nicht-mehr-tragbar-ist/forum-574429/

Die Kommentare zeichnen ein realistisches Bild. Viele Leser erkennen die Probleme an, relativieren sie aber mit Verweis auf Alltagstauglichkeit und bestehende Abhängigkeiten. Microsoft wird selten aus Überzeugung verteidigt. Der Status quo wird akzeptiert, weil ein Wechsel als mühsam oder unnötig erscheint. Gleichzeitig zeigen einige Berichte erfolgreicher Migrationen, dass Alternativen existieren und praktisch funktionieren.

Auffällig ist ein Muster: Solange kein akuter Schaden spürbar ist, erscheint die Abhängigkeit abstrakt. Risiken werden verdrängt, weil sie nicht unmittelbar sichtbar sind. Genau hier liegt das Problem.

Man stelle sich ein mittelständisches Unternehmen vor, das über Jahre Kalkulationen, Preislogiken, technische Dokumentationen und interne Entscheidungsgrundlagen in Cloud Dokumenten pflegt. Alles sauber strukturiert, alles bequem zugänglich. Diese Daten bilden das operative Gedächtnis des Unternehmens. Werden sie über fremde Infrastrukturen verarbeitet, analysiert oder für KI Systeme genutzt, geschieht dies leise und systematisch. Es sind keine spektakulären Datenlecks nötig, um einen Wissensvorsprung zu verlieren. Wettbewerber könnten jahrelang schleichend Zugriff erhalten, interne Abläufe nachvollziehen und Prozesse optimieren, ohne dass das Unternehmen es sofort merkt. Der Schaden zeigt sich erst Jahre später, wenn Produkte oder Kalkulationen plötzlich merkwürdig ähnlich laufen wie beim Wettbewerb.

Kommentar mit Blick auf kleine und mittelständische Unternehmen

Gerade für den deutschen Mittelstand ist das Thema besonders relevant. Die tatsächlichen Anforderungen sind oft überschaubar. E Mail, Kalender, Textverarbeitung und Tabellenkalkulation decken den Großteil der täglichen Arbeit ab. Dafür braucht es kein vollständig integriertes Cloud Ökosystem mit permanenter Online Bindung, Telemetrie und KI Integration.

Briefe lassen sich mit jeder modernen Textverarbeitung erstellen. Tabellen mit grundlegenden Berechnungen kann fast jede Tabellenkalkulation leisten. Teams wird häufig genutzt, weil es verfügbar ist, nicht weil es alternativlos ist. Vieles ist Gewohnheit.

Schnittstellen zur Außenwelt existieren, zum Beispiel Excel Dateien von Kunden oder Word Dokumente von Partnern. Daraus folgt jedoch nicht, dass jeder Arbeitsplatz Microsoft 365 benötigt. Diese Prozesse lassen sich zentral bündeln, automatisieren oder gezielt mit einzelnen Lizenzen abdecken.

Ein vollständiger Umstieg ist selten sinnvoll. Ein schrittweiser Rückzug, Reduktion der Abhängigkeit und klare Trennung zwischen notwendiger Kompatibilität und bloßer Bequemlichkeit sind realistisch. Gerade KMUs können hier Vorreiter sein.

Der entscheidende Punkt ist digitale Souveränität. Wir sprechen nicht von Ideologie, sondern von Kontrolle, Verantwortung und dem Schutz unseres Know-hows. Deutschland ist eine Industrienation mit Spitzentechnologie, von Maschinenbau über Spezialchemie bis Softwareentwicklung. Wenn zentrale Kommunikation, Dokumente und operative Abläufe dauerhaft über fremde Systeme laufen, dann geben wir strategische Vorteile preis, nur weil der Wechsel unbequem erscheint.

Es geht nicht um Panikmache. Es geht darum, Risiken sichtbar zu machen und Verantwortung zu übernehmen. Kleine und mittelständische Unternehmen sind beweglicher als Konzerne. Sie können Alternativen testen, Prozesse anpassen und zeigen, dass produktives Arbeiten auch jenseits des Microsoft Kosmos möglich ist.

Ein bildliches Beispiel: Ein Unternehmen speichert alle Kalkulationen, Prozessbeschreibungen und Produktkonzepte in Microsoft Cloud Diensten. Die Daten sind intern unersetzlich. Durch externe Nutzung oder Analyse durch KI Systeme könnte schleichend Know-how abfließen, noch bevor ein offensichtlicher Schaden sichtbar wird. Wettbewerber könnten jahrelang die internen Abläufe nachvollziehen und eigene Strategien darauf ausrichten. Der Verlust an geistigem Eigentum ist nicht spektakulär, aber wirksam.

Ausblick: ein realistischer erster Schritt

KMUs sollten zunächst prüfen, welche Anwendungen zwingend Microsoft 365 benötigen und wo Standardlösungen ausreichen. Lokale Textverarbeitung und Tabellenkalkulation, sichere E Mail Server, Videokonferenztools und Cloud Speicher aus europäischer Hand sind praktikable Alternativen.

Wichtig ist, den Übergang bewusst zu planen: Mitarbeiterschulungen, Prozessanpassungen, Schnittstellen zu Partnern. Ein sofortiger Komplettwechsel ist nicht nötig. Strategisch sinnvoll ist es, die Abhängigkeit Schritt für Schritt zu verringern und gleichzeitig die interne digitale Souveränität zu stärken.

Die Einsparungen bei Microsoft-Lizenzen können einen Teil der Transformationskosten abfedern. Lizenzkosten, die bisher regelmäßig fällig waren, können teilweise in Schulungen, Prozessanpassungen oder Infrastruktur investiert werden. So amortisiert sich der Aufwand langfristig und macht die Transformation wirtschaftlich tragbar.

Auf diese Weise lässt sich Know-how schützen, die Flexibilität für zukünftige technologische Entwicklungen sichern und zugleich die Kostenentwicklung kontrollieren.

Viele beschäftigen sich derzeit intensiv mit der Frage, wie KI die berufliche Zukunft verändern wird. Die Unsicherheit ist groß. Einige Aufgaben werden automatisierbar, manche Rollen könnten sich stark wandeln oder sogar verschwinden. Gleichzeitig ist KI in aller Munde, während die meisten kaum wissen, was sie wirklich kann und wie sie funktioniert. Wer sich damit nicht auseinandersetzt, läuft Gefahr, den Anschluss zu verlieren. Für uns als Softwareentwickler ist sie kein Ersatz für Denken, sondern ein Werkzeug, das Qualität und Effizienz deutlich steigert.

Früher floss ein großer Teil unserer Arbeit in repetitives Boilerplate (also standardisierte, sich wiederholende Programmierarbeiten, die nötig sind, um die eigentliche Lösung umzusetzen). Diese Aufgaben waren nicht spannend, sondern notwendige Vorbereitung. Heute übernimmt KI diesen Teil der Arbeit, sodass wir uns sofort auf das Wesentliche konzentrieren können. Architektur, Lösungsfindung und die Qualität der Ergebnisse stehen im Mittelpunkt.

Der entscheidende Punkt ist, dass KI keine Erfahrung und kein Fachwissen ersetzt. Sie verstärkt die Fähigkeiten erfahrener Entwickler, nimmt aber keine Verantwortung ab. Wer auf Qualität setzt, nutzt KI gezielt, nicht als Allheilmittel. Wer sich auf oberflächliche Schnelllösungen verlässt, riskiert Qualitätsverlust und Enttäuschung bei Kunden.

Diese Erfahrung zeigt uns, wie wichtig fundierte Kompetenz ist. KI ermöglicht es uns, Routinearbeit abzugeben, um mehr Zeit für anspruchsvolle Aufgaben, saubere Architektur und strategische Lösungen zu gewinnen. Dadurch steigern wir nicht nur die Geschwindigkeit, sondern vor allem die Qualität unserer Arbeit, und das ist es, was langfristig zählt.

Ein Blick zurück zeigt, wie schnell sich Märkte verändern können. Anfang der 90er-Jahre erleichterte Visual Basic den Einstieg in die Programmierung massiv. Viele „Programmierer“ entstanden über zusammengeklickte Fenster und wenig fundierten Code. Erfahrene Entwickler verloren Aufträge, die Qualität sank, und die Branche nahm massiven Reputationsschaden. Wer damals die Komplexität realer Probleme unterschätzte, handelte kurzsichtig.

Für Auftraggeber heißt das, dass wer echte Qualität will, sich nicht von dem Versprechen blenden lassen darf, dass KI alles günstiger macht. Gute Software entsteht nicht billig. Sie entsteht durch Erfahrung, Verantwortungsbewusstsein, klug eingesetzte Werkzeuge, im gegenseitigen Vertrauen und in langjähriger Zusammenarbeit.

KI verändert den Markt. Wer sie richtig einsetzt, steigert Qualität, nicht nur Geschwindigkeit. Genau darin liegt unser Fokus. Wir setzen KI so ein, dass sie unsere Expertise verstärkt und echte, nachhaltige Lösungen liefert, statt schneller, aber minderwertiger Produkte.

Ein ereignisreiches Jahr voller Herausforderungen neigt sich dem Ende zu. Politische, wirtschaftliche und globale Entwicklungen haben uns alle vor neue Aufgaben gestellt.

Auch wir standen vor technischen Herausforderungen, etwa bei der Umsetzung der E-Rechnung, und haben daran gearbeitet, unsere Lösungen für Sie weiter zu verbessern.

Umso mehr hoffen wir, dass Sie und Ihre Lieben zum Jahresende Momente der Ruhe, Zuversicht und Zeit für das Wesentliche genießen können. Für das kommende Jahr wünschen wir Ihnen Gesundheit, Kraft und Erfolg bei allem, was vor Ihnen liegt.

Ihr ISEntial-Team

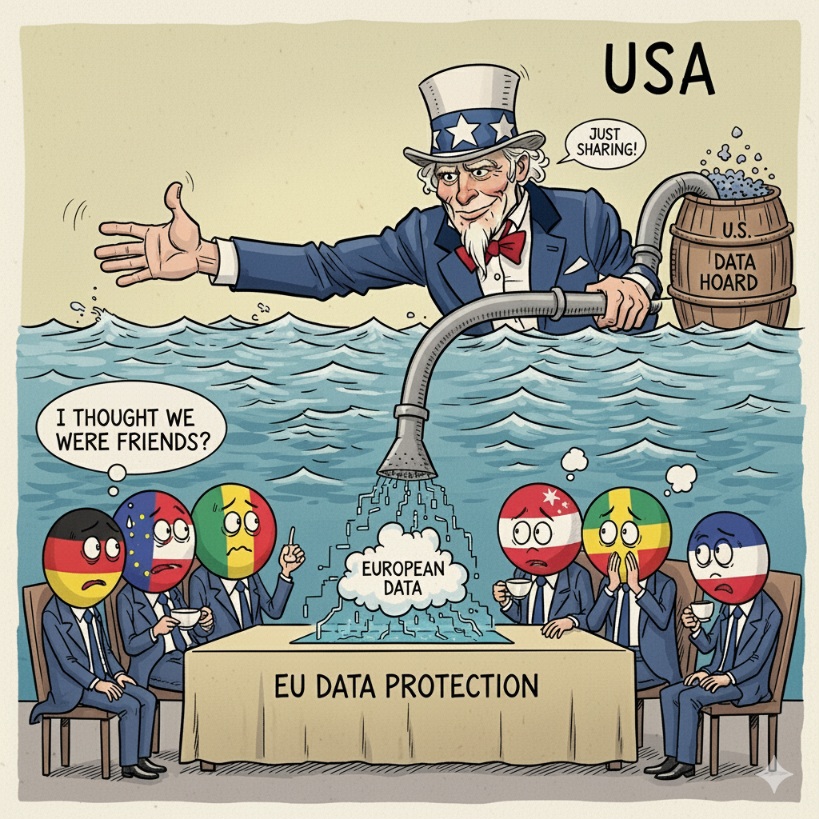

Vor einigen Wochen haben wir in unserem Artikel „Word & Co. stehlen unser Know-how – Zeit zur Gegenwehr“ aufgezeigt, wie riskant es ist, wenn Office-Programme längst nicht mehr nur lokal arbeiten, sondern standardmäßig Daten in die Cloud verschieben. Damit geht nicht nur der eigentliche Inhalt verloren, sondern auch Metadaten, Änderungsverläufe und Nutzungsinformationen – alles wandert unkontrolliert in Systeme, die außerhalb unseres Zugriffs liegen. Im Alltag wird das kaum wahrgenommen, aber es bedeutet nichts anderes, als dass Unternehmen, Verwaltungen und Schulen stillschweigend ihr wertvollstes Gut preisgeben: ihr Wissen.

Nun hat Heise in einem aktuellen Beitrag die größere Dimension beschrieben: „Weg von Big Tech: Wie EU-Staaten die Kontrolle zurückgewinnen“. Dort heißt es wörtlich: „Deutschland hat sich in eine gefährliche Abhängigkeit von US-Anbietern manövriert.“ Gemeint sind vor allem Microsoft, Amazon, Google und Apple, die zentrale Bereiche unserer digitalen Infrastruktur dominieren. Sie kontrollieren nicht nur Cloud-Dienste und Office-Software, sondern zunehmend auch Kommunikation, KI-Systeme und ganze Verwaltungsprozesse. Der Heise-Artikel macht klar: „Ohne eigene Infrastrukturen und Standards droht Europa dauerhaft im Schatten von Big Tech zu bleiben.“

Wir sagen klar: Die USA haben sich als zuverlässiger Partner disqualifiziert. Wer immer noch glaubt, dass europäische Daten bei amerikanischen Anbietern sicher seien, verschließt die Augen vor der Realität. Von den Zugriffsmöglichkeiten der US-Geheimdienste über den Cloud Act bis hin zum politischen und wirtschaftlichen Druck, der über Lizenzmodelle ausgeübt wird – die Beispiele sind zahlreich und eindeutig. Es kann nicht sein, dass wir uns selbst Fesseln anlegen, während wir den USA alles erlauben.

Für uns bedeutet das: Wir müssen alles Erdenkliche tun, um absolute Souveränität über unsere Daten, unsere IT und unser Know-how zurückzuerlangen. Halbherzige Lösungen genügen nicht. Wir brauchen eigene Infrastrukturen, echte europäische Alternativen, verbindliche offene Standards und den Mut, uns konsequent aus der Abhängigkeit von Big Tech zu lösen. Das wird teuer, unbequem und verlangt ein radikales Umdenken – aber die Alternative ist, unsere digitale Zukunft kampflos aus der Hand zu geben.

Der Heise-Bericht zeigt, dass es Staaten allmählich klar wird, wie gefährlich diese Abhängigkeiten sind. Doch solange Unternehmen, Verwaltungen und Institutionen nicht gleichzeitig handeln, bleibt es Stückwerk. Wir müssen den Anspruch formulieren, unabhängig zu sein – nicht irgendwann, sondern jetzt. Alles andere bedeutet, dass wir unser Wissen, unsere Wirtschaftskraft und letztlich unsere Freiheit aufs Spiel setzen.

Wir bei der isential GmbH sind überzeugt: Die Zeit des Abwartens ist vorbei. Wer seine digitale Souveränität nicht aktiv verteidigt, verliert sie – und zwar endgültig.

Ein aktueller Heise-Artikel war der Auslöser für diesen Kommentar – Microsoft mit Word, Excel, PowerPoint & Co. steuert in eine gefährliche Richtung, die für uns nicht mehr akzeptabel ist.

Windows: MS Word speichert jetzt automatisch in die Cloud

Was hat das automatische Speichern mit OneDrive zu tun? Sicher, nach Microsofts Lesart nur Vorteile, falls irgendwas beim Schreiben etwas schiefgeht: Es geht nichts verloren, und man kann nahtlos auf einem anderen Gerät oder sogar komplett online mit der Textverarbeitung oder dem Kalkulationsblatt weitermachen.

Alles gut? Mitnichten. Das Ablegen von Informationen auf fremden Plattformen, trotz anderslautender, gebetsmühlenartiger Beteuerungen seitens Microsofts, es sei alles sicher und datenschutzkonform, kümmert die US-Regierung wenig bis gar nicht. Allein das Loslassen von KI-Agenten auf automatisch gespeicherte Dokumente ist für sich genommen ein Horrorszenario.

„Man hat nichts zu verbergen“ – das hört man oft. Wirklich? Abgesehen vom Text werden im Falle von Word auch Metadaten mit übertragen. Was verbirgt sich aber konkret in diesen Metadaten? Autor, Erstellungs- und Änderungsdaten, Kommentare, Versionsinformationen, eventuell eingebettete XML-Daten oder Routing-/Review-Informationen. Vieles davon kann Rückschlüsse zulassen und ist nicht immer offensichtlich.

Ich behaupte: Es gibt niemanden, der wirklich nichts zu verbergen hat. Ist es den Leuten in den Chefetagen beziehungsweise in den IT-Abteilungen bewusst, was für ein Wissensabfluss das bedeuten kann? Was passiert, wenn ich als Chemieunternehmen an einer neuen Rezeptur arbeite? Oder als Maschinenbauer an einer neuen Maschine? Was ist mit Rüstungsprojekten oder vertraulichen Regierungsdokumenten? Die Liste ließe sich beliebig fortsetzen – für mich ein klares Schreckszenario.

Muss es wirklich Word sein? Müssen es wirklich Excel und PowerPoint sein? Technisch gesehen: nein. Psychologisch und logistisch ist die Lage allerdings komplex.

Wir haben schon in der Schule gelernt, mit Word & Co. umzugehen. Am Arbeitsplatz wird es häufig vorinstalliert geliefert – wie bequem: kein Umlernen nötig. Außerdem nutzen viele Partner dieselben Formate; da will man nicht aus der Reihe tanzen und Kompatibilitätsprobleme riskieren. Hauptsache, es funktioniert; der Rest wird schon passen – so denken viele.

In Industrie, Forschung, Rechtswesen und Verwaltung weicht man oft nicht vom „Standard“ ab, um auf Nummer sicher zu gehen. Aber wie teuer erkauft man sich diesen Standard? Sehr teuer, denn wir bezahlen nicht nur für ein Produkt, wir machen darüber hinaus unser wertvollstes Kapital potenziell zugänglich: unser Know-how.

Mehr muss ich wohl nicht dazusagen. Wir stecken in einer Abhängigkeit, und die Lage verschlechtert sich tendenziell. „Man kann eh nichts machen …“ – das ist keine Option.

Doch: Fangen wir in Schulen und Verwaltungen an, echte Alternativen zu nutzen und diese an europäische Anforderungen anzupassen. Schaffen wir die Rahmenbedingungen, damit Forschung und Industrie auf diese Alternativen umsteigen. Holen wir uns unsere digitale Unabhängigkeit zurück, bevor es kein Zurück mehr gibt. Wir können das schaffen, denn Europa ist groß genug, Einfluss zu nehmen. Hören wir auf, uns kleinzureden; übernehmen wir Verantwortung für unsere digitale Zukunft.

Finden statt Suchen – mit der Erweiterten Suche in ISEntial

Stellen Sie sich vor, Sie könnten in Ihrem ERP-System blitzschnell genau die Informationen finden, die Sie benötigen – ohne langes Durchklicken oder mühsames Filtern. Mit der neuen Erweiterten Suche in ISEntial wird dieser Wunsch Realität.

Egal, ob es um Angebote, Aufträge, Bestellungen oder Anfragen geht – ein einfacher Tastendruck genügt, und Sie erhalten sofort eine übersichtliche Liste aller relevanten Vorgänge. So sparen Sie nicht nur Zeit, sondern behalten auch stets den Überblick über Ihre Geschäftsprozesse.

Im Ein- und Verkaufsbereich von ISEntial – also in Angeboten, Anfragen, Aufträgen, Bestellungen und vergleichbaren Vorgängen – steht im Kopfbereich jedes Vorgangs die leistungsfähige Erweiterte Suche zur Verfügung.

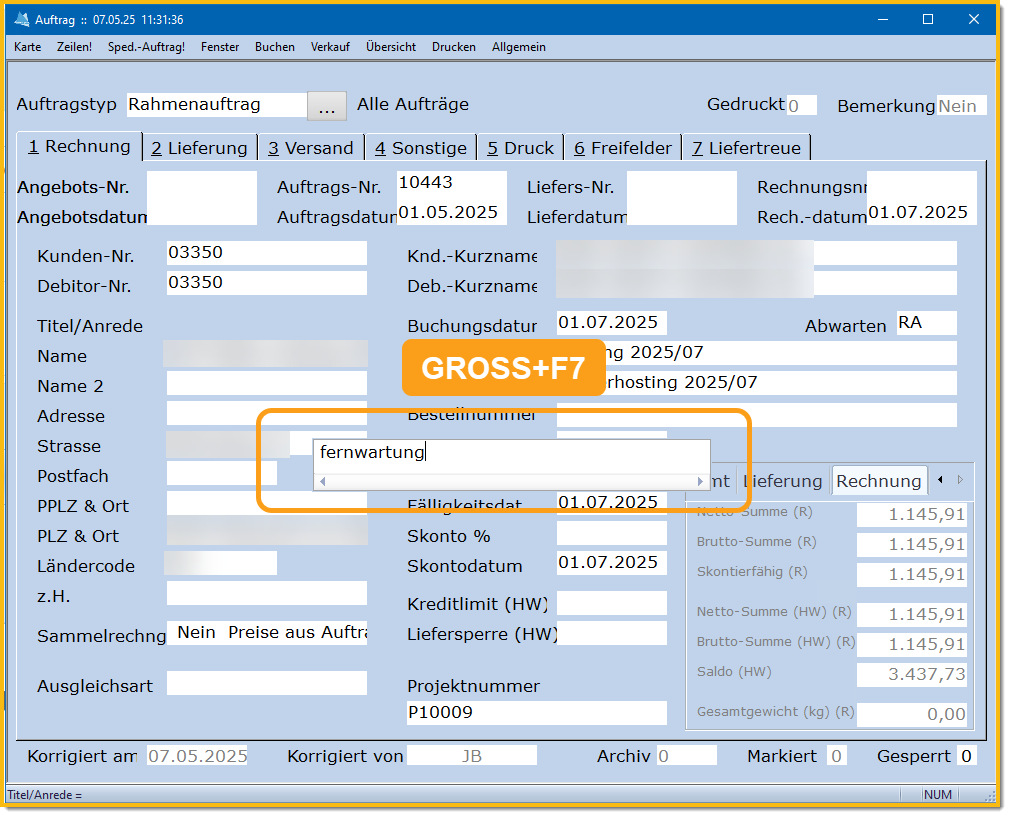

Aufruf der Suchfunktion

Um die Erweiterte Suche zu starten, genügt ein Druck auf die Tastenkombination Umschalt + F7. Daraufhin blendet ISEntial ein zentrales Suchfeld im Vorgangskopf ein.

Durchführung der Suche

Geben Sie dort den gewünschten Suchbegriff oder ein Suchmuster ein und bestätige Sie die Eingabe mit der Eingabetaste.

ISEntial durchsucht daraufhin automatisch die Textspalten aller Positionen sämtlicher Vorgänge desselben Typs (z. B. alle Angebote, alle Aufträge usw.). Es spielt keine Rolle, ob sich der Begriff am Anfang, in der Mitte oder am Ende eines Positionstextes befindet – jeder Fund wird berücksichtigt.

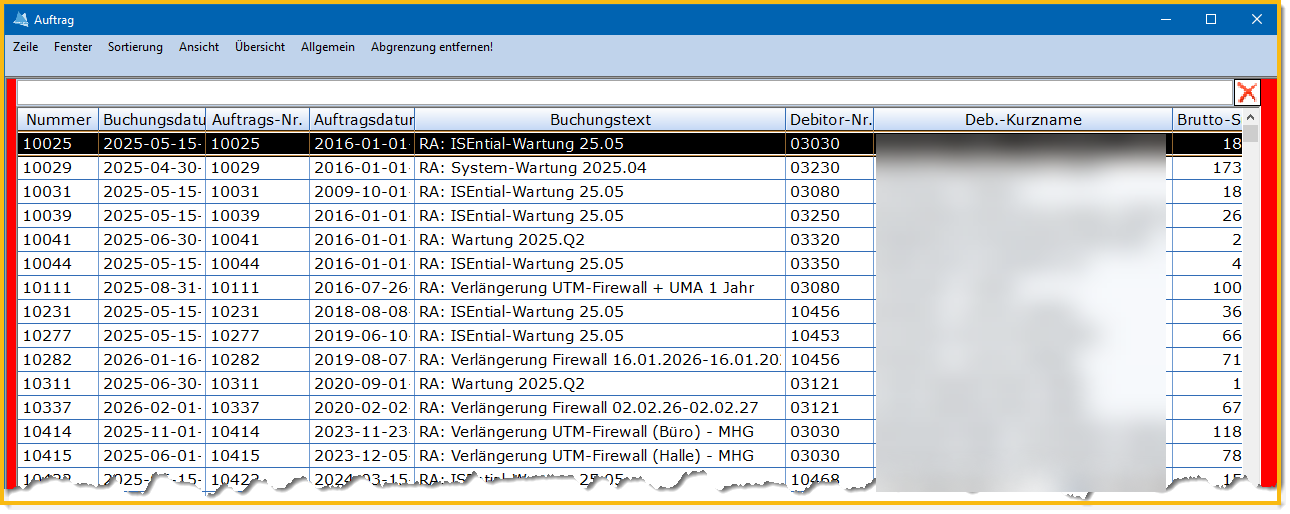

Anzeige der Ergebnisse

Sollten mehrere Vorgänge Treffer enthalten, zeigt ISEntial diese in einer tabellarischen Übersicht an. So erhält man einen schnellen und übersichtlichen Zugriff auf alle relevanten Vorgänge, in denen das gesuchte Muster vorkommt.

Weitere Tipps finden Sie in unserem Online-Handbuch: https://help.isential.de

Liebe Freunde, geschätzte Geschäftspartner und alle, die uns auf unserem Weg begleiten,

ein ereignisreiches Jahr neigt sich dem Ende zu, und wir möchten die Gelegenheit nutzen, Ihnen von Herzen für Ihr Vertrauen und die Zusammenarbeit zu danken. Ihre Unterstützung macht unseren Erfolg erst möglich, und wir freuen uns, auch im kommenden Jahr gemeinsam mit Ihnen innovative Lösungen umzusetzen.

Wir wünschen Ihnen und Ihren Familien eine besinnliche Weihnachtszeit, viel Freude, Gesundheit und einen gelungenen Start in ein erfolgreiches neues Jahr 2025.

Möge Ihr Netzwerk stabil, Ihr Speicherplatz unendlich und Ihre Firewalls undurchdringlich bleiben – frohe Nerdnachten!

Ihr isential-Team!

Durch das Digitale-Versorgung-Gesetz gelten für alle Arztpraxen, Zahnarztpraxen, Psychotherapeuten und Labore mit dem Start in das Jahr 2022 neue IT-Vorgaben. Die „Richtlinie zur Datensicherheit der Praxis-IT“, die der Gesetzgeber gemeinsam mit der Kassenärztlichen Bundesvereinigung (KBV) erarbeitet hat, soll IT-Systeme und sensible Daten in den Praxen schützen. Laut KBV sollen „klare Vorgaben dabei helfen, Patientendaten noch sicherer zu verwalten und Risiken wie Datenverlust oder Betriebsausfall zu minimieren.“

Durch das Digitale-Versorgung-Gesetz gelten für alle Arztpraxen, Zahnarztpraxen, Psychotherapeuten und Labore mit dem Start in das Jahr 2022 neue IT-Vorgaben. Die „Richtlinie zur Datensicherheit der Praxis-IT“, die der Gesetzgeber gemeinsam mit der Kassenärztlichen Bundesvereinigung (KBV) erarbeitet hat, soll IT-Systeme und sensible Daten in den Praxen schützen. Laut KBV sollen „klare Vorgaben dabei helfen, Patientendaten noch sicherer zu verwalten und Risiken wie Datenverlust oder Betriebsausfall zu minimieren.“

Alle Praxen und Labore müssen nun u.a. folgende weiteren technischen und organisatorischen Maßnahmen umsetzen:

- Backup-Pflicht: Für jedes Endgerät einer Praxis müssen regelmäßig Datensicherungen durchgeführt werden. Das entsprechende Datenmanagement und die gewählte Datensicherungsstrategie sollen dokumentiert werden

- Erweiterter Firewall-Einsatz: Eine Firewall für den Schutz der Internetanbindung war bereits verpflichtend. Nun muss in jeder Praxis zusätzlich auch eine Firewall als Schutzmaßnahme eingesetzt werden, wenn Internet-Anwendungen wie eine Praxis-Homepage bereitgestellt oder Online-Terminkalender betrieben werden. Automatisierte Zugriffe oder Aufrufe auf Webanwendungen dürfen nicht stattfinden.

- Überprüfung jedes Wechseldatenträgers durch ein aktuelles Schutzprogramm bei jeder Verwendung

- Weitere Pflichten bei Verlust eines Mobiltelefons, zur Apps-Nutzung, zu Updates sowie zu Administrationsdaten

Vielfältige Anforderungen für alle Praxisgrößen

Bereits seit April 2021 war für jede Praxisgröße der Einsatz eines aktuellen Virenschutzprogrammes und eine Firewall verpflichtend. Alle Praxen dürfen bei Nutzung eines Internet-Browsers keine vertraulichen Daten mehr speichern, Apps nur aus offiziellen App-Stores heruntergeladen sowie restlos löschen, keine vertraulichen Daten über Apps senden und mobile Geräte (Smartphones, Tablets) ausschließlich mit einem komplexen Gerätesperrcode schützen. Nach der Nutzung eines solchen Gerätes müssen sich die User zwingend abmelden. Außerdem wichtig: Das interne Netzwerk muss durch einen Netzwerkplan schriftlich dokumentiert werden.

Bereits die im vergangenen Jahr aufgeführten Maßnahmen boten Systemhäusern und IT-Dienstleistern ein enormes Potential die eigene fachliche Expertise einzubringen und IT-Security-Services bei Arzt- und Zahnarztpraxen sowie Laboren zu lancieren.

Neue Anforderungen für mittlere Praxen

In einer „mittleren Praxis“ sind zwischen 6 und 20 Personen ständig mit der Datenverarbeitung betraut. Die IT-Richtlinie macht seit dem 01. Januar 2022 den Einsatz eines Mobile Device Managements zur Pflicht. Ziel ist es, App-Berechtigungen sicher zu minimieren, bevor eine App eingeführt wird.

Neue Anforderungen für große Praxen

Hier sind mehr als 20 Personen ständig mit der Datenverarbeitung betraut. Die Definition gilt laut KBV auch, wenn es sich um eine eigentliche kleinere Praxis handelt, jedoch die Datenverarbeitung über die normale Datenübermittlung hinausgeht. Dies gilt z. B. für Labore sowie Medizinische Versorgungszentren mit krankenhausähnlichen Strukturen.

Die seit 2022 geltenden Anforderungen der IT-Richtlinie lassen sich ebenfalls mit einem Mobile Device Management optimal umsetzen. Durch diese Lösung kann die Bereitstellung, der Betrieb und der Einsatz von Smartphones sowie Tablets umgesetzt werden. Nur so können die Vorgaben hinsichtlich der Nutzung und Kontrolle der Geräte sowie bei der definierten Größe der Einrichtungen nach unserer Einschätzung im Alltag sicher und datenschutzkonform funktionieren.

Maximales Schutzniveau

Für ein maximales Schutzniveau sollten Praxen, Apotheken und Labore ausschließlich auf sichere IT-Produkte setzen. Solche Lösungen sind frei von Funktionen, die die Integrität, Vertraulichkeit und Verfügbarkeit der Hard- und Software oder von Daten gefährden. Das sichert neben dem wirtschaftlichen Erfolg auch das Vertrauen von Patienten, Kunden und Geschäftspartnern.

Wir stehen Ihnen bei der Umsetzung der neuen Vorgaben, die sich aus der beschriebenen IT-Richtline ergeben, partnerschaftlich zur Seite.

Beratung nur durch qualifizierte Experten

Kommen Sie auf uns zu und lassen Sie sich von uns beraten. Wir analysieren Ihre IT-Landschaft und setzen die notwendigen Sicherheitsmaßnahmen professionell um.

Vom Herzen wünschen wir Ihnen

besinnliche Weihnachten im Kreise Ihrer Lieben

und ein gesundes und erfolgreiches Jahr 2022!

Ihr ISEntial-Team

- Kritische Schwachstelle in log4j

- Securepoint Professional Partner 2021

- Vorsicht: Immer mehr infizierte MS-Office-Dateien im Umlauf

- Senkung der Mehrwertsteuersätze

- Helpdesk, neuer Supportbereich

- Integration von ISEdoc in ISEntial | Datenschutz

- Es ist wieder soweit

- IT Sicherheit für kleine und mittlere Unternehmen

- Ein erfolgreiches Jahr geht zu Ende

- Erfolgreiche Infoveranstaltungen zur EU-DSGVO